iOS15.4 リリース!マスクしたままロック解除OKに!でも iPhone12 以降だよ!

iOS , iPadOS , watchOS , tvOS , macOS Monterey,Big Sur,Catalina 他が一気にアップデートリリース!

マスクしたまま Face ID の解除を行えるようにするには、顔の再登録処理が必要になりますよ。

また、エンタープライズ機能にも特筆すべきアップデートがあります。後述します。

今回のリリースでは、36項目に及ぶセキュリティアップデートも多く含まれており、こちらもまたアップデート推奨となっております。

iOS 15.4 and iPadOS 15.4

- iPhone 6s 以降、iPad Pro (全て)、 iPad Air 2 以降、 iPad 第5世代以降、iPad mini 4 以降、iPod touch 第7世代

- Apple Watch Series 3 以降

- Apple TV 4K and Apple TV HD

- macOS Monterey 12.3

- macOS Big Sur 11.6.5

- macOS Catalina - Security Update 2022-003 Catalina

- Xcode 13.3

- Logic Pro X 10.7 - macOS Big Sur 11.5 and later

- GarageBand 10.4.6 - macOS Big Sur 11.5 and later

- Apple TV Software 7.9 - Apple TV (第3世代)

iOS15.4 の一般リリース内容

- iPhone 12以降で、マスクを着用したままFace IDを使用できるオプション

- Apple Pay、およびSafariとApp内のパスワード自動入力で、マスクを着用したままFace IDを使用可能

絵文字

- 絵文字キーボードで、顔の表情、手のジェスチャー、調度品などの新しい絵文字を使用可能

- 握手の絵文字で、それぞれの手に別々のスキントーンを選択可能

FaceTime

- SharePlayのセッションを対応Appから直接開始可能

Siri

- iPhone XS、iPhone XR、iPhone 11以降では、オフラインの間もSiriが日付と時刻の情報を応答可能

ワクチン接種カード

- “ヘルスケア”がEUデジタルCOVID証明書に対応し、新型コロナウイルス感染症(COVID-19)ワクチン接種、検査結果、および回復状況の検証可能な記録をダウンロードして保存可能

- Appleウォレットの新型コロナウイルス感染症(COVID-19)ワクチン接種カードがEUデジタルCOVID証明書の書式に対応

このリリースにはiPhone用の以下の機能向上も含まれます:

- SafariのWebページ翻訳機能がイタリア語と中国語(繁体字)に対応

- Podcast Appにエピソードフィルタが追加され、シーズンや再生済み、未再生、保存済み、またはダウンロード済みのエピソードを絞り込み可能

- iCloudのカスタムメールドメインを“設定”から管理可能

- “ショートカット”が“リマインダー”とのタグの追加/削除/検索に対応

- “緊急SOS”の設定をすべてのユーザを対象に“長押しして通報”を使用するように変更。“5回押して通報”は“緊急SOS”の設定のオプションとして今後も利用可能

- “拡大鏡”のクローズアップ機能で、iPhone 13 ProとiPhone 13 Pro Maxの超広角カメラを使用して小さなものを見やすくすることが可能

- “設定”で保存済みのパスワードに自分用のメモを追加可能

このリリースにはiPhone用のバグ修正も含まれます:

- キーボードで入力した数字の間にピリオドが挿入される場合がある問題

- 写真とビデオがiCloud写真ライブラリに同期されない場合がある問題

- “ブック” App内で“画面の読み上げ”のアクセシビリティ機能が予期せず終了する場合がある問題

- コントロールセンターでライブリスニングをオフに切り替えてもオフにならないことがある問題

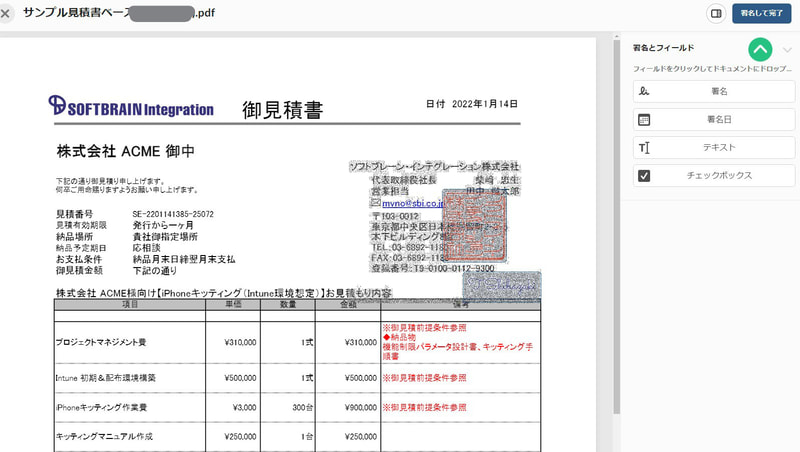

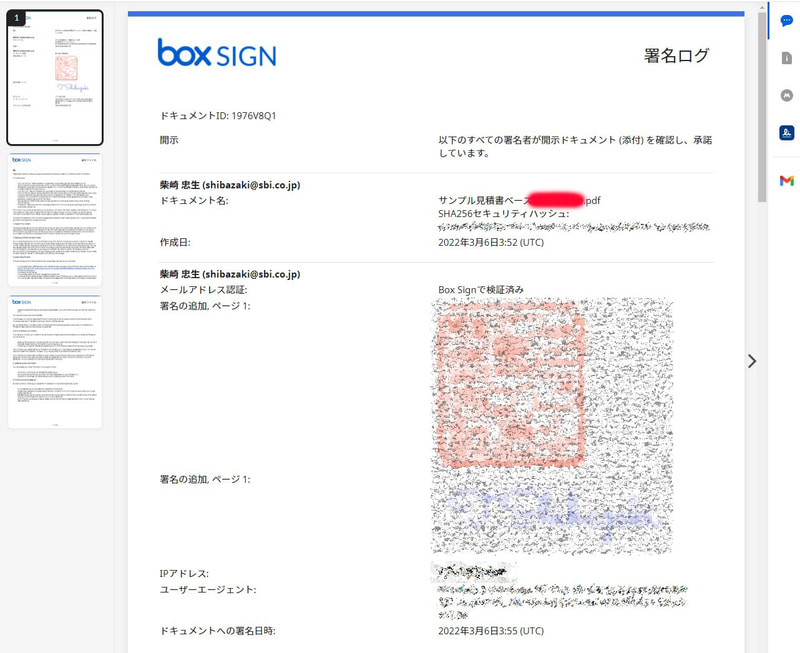

iOS15.4 のエンタープライズ機能

- 管理管理対象アカウントに保存されているメモを、管理対象外の宛先に共有することは、管理対象オープンイン制限によって防止できるようになりました。

- このアップデートはとても重要な意味があります。今迄Apppleデバイスに標準搭載されていたアプリの位置づけは割とエンタープライズ界隈では曖昧でしたが、メモにおいても管理ソース制御が行えるようになることは、Appleデバイスのセキュリティと可用性を料理湯させるためにも重要な変更だといえます。

- 「ユーザー登録」されたデバイスにインストールされているアプリをMDMで更新できるようになりました。

- こちらもBTOD機能としては重要なアップデートですが、やはり Android のように、この際だから個人用、企業用に同じアプリがインストールできるようになることを望みます。

- 登録プロファイルの再インストールが成功しない問題を解決します。

バグ修正およびその他の改善

- ユーザーが政府のアラートを無効にできない問題を解決します。(日本未対応)

- 一部のデバイスで新しいテキスト置換を追加できなかった問題を解決します。

- 認証に証明書を必要とするWebページをロードするときにユーザーが複数のプロンプトを受け取る問題を解決します。

iOS15.4 / iPadOS15.4 のセキュリティアップデート

https://support.apple.com/ja-jp/HT213182

- CVE-2022-22633(Accelerate Framework)

- CVE-2022-22666(AppleAVD)

- CVE-2022-22634(AVEVideoEncoder)

- CVE-2022-22635(AVEVideoEncoder)

- CVE-2022-22636(AVEVideoEncoder)

- CVE-2022-22652(Cellular)

- CVE-2022-22598(CoreMedia)

- CVE-2022-22642(FaceTime)

- CVE-2022-22643(FaceTime)

- CVE-2022-22667(GPU Drivers)

- CVE-2022-22611(ImageIO)

- CVE-2022-22612(ImageIO)

- CVE-2022-22641(IOGPUFamily)

- CVE-2022-22653(iTunes)

- CVE-2022-22596(Kernel)

- CVE-2022-22640(Kernel)

- CVE-2022-22613(Kernel)

- CVE-2022-22614Kernel

- CVE-2022-22615(Kernel)

- CVE-2022-22632(Kernel)

- CVE-2022-22638(Kernel)

- CVE-2021-36976(libarchive)

- CVE-2022-22622(Markup)

- CVE-2022-22670(MediaRemote)

- CVE-2022-22659(NetworkExtension)

- CVE-2022-22618(Phone)

- CVE-2022-22609(Preferences)

- CVE-2022-22600(Sandbox)

- CVE-2022-22599(Siri)

- CVE-2022-22639(SoftwareUpdate)

- CVE-2022-22621(UIKit)

- CVE-2022-22671(VoiceOver)

- CVE-2022-22662(WebKit)

- CVE-2022-22610(WebKit)

- CVE-2022-22624(WebKit)

- CVE-2022-22628(WebKit)

- CVE-2022-22629(WebKit)

- CVE-2022-22637(WebKit)

- CVE-2022-22668(Wi-Fi)

RSSフィード

RSSフィード