『iPad の監視を外す』というお話し

そもそもこのメッセージなんなの?(答え:監視モードです)

このメッセージが表示されているからと言って、自分のデバイスが監視されているということにはなりません。

では、監視モードとは何なのでしょうか?

デバイスの監視モードとは、IT管理者 が企業や学校で配布するデバイスのネットワークトラフィックを監理したり、より機密性の高いデータフローを実現したり、iCloud 関連やその他機能の制限ポリシーをユーザに強制させたりするために設定される特殊な iOS 状態を指します。ですので、デバイスが「監視モード」である事は、イコール、デバイスが監視されている事ではありません。

もし、貴方のデバイスが監視モードになっていたとして、使っているデバイスは全く普通のiPhoneやiPadと変わらないという事もあります。

重要なのは、監視モードだからと言って、誰に電話したのか、誰から電話がかかってきたのか、貴方がどこに居るのか、どんなアプリを入れていていつそれをどのくらい使っているのか、どんな写真撮ったのか、などユーザのプライバシーが管理者に丸見えになるわけではありません。(それはAppleの仕様上不可能なことですので安心してください)

そのデバイスが誰かに監理されているのかを調べる

監視モードが心配な方へ

もし、そのデバイスは未だに貸与状態で設定メニューに「デバイス管理」の項目がある場合でも、上に書いた太字の通り貴方のプライバシーが丸裸になってるという事は決してありません。配信されているアプリは仕事や授業に必要か、または貴方の生産性を上げるためのアプリが配信されているでしょうし、機能制限はその組織や学校の重要な情報が漏洩しないようにしたり、逆に貴方のプライバシーが漏れないように設定されているものですので、今の状態では必要な設定だということです。

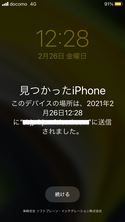

監視モードデバイスで、「デバイス管理」の項目があるデバイスは、緊急時のみ紛失モードと呼ばれる管理者がデバイスをロックしてユーザ側からロック解除できなくする機能が使えます。この紛失モード状態の間は、管理者はデバイスの位置情報が検索できます。但し、この機能は設定されるている間も、紛失モードを解除した場合も明らかにユーザに分かるように作られているため、ユーザが知らない間に位置情報を抜かれているということもありませんのでご安心ください。もし管理者が紛失モードを設定して、位置情報を検索しても、そのモードが解除されると、上のような画面が表示されデバイスの位置が検索されたことがユーザに分かるようになっています。

デバイスの管理システムから自分のデバイスを除外する

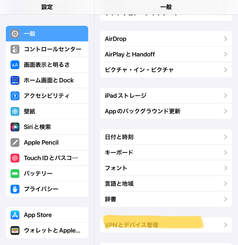

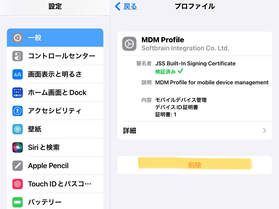

まずは、「設定アイコン>一般」と進んで、「VPNとデバイス管理」という項目に進みます。

1.デバイスは誰にも管理されていない普通と同じ状態

2.「モバイルデバイス管理」が設定されている場合

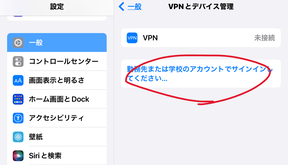

この「モバイルデバイス管理」が表示されている場合は、この MDM Profile という項目をタップして、さらに次のページを表示すると、デバイス管理システムの設定を削除できるかどうか確認できます。

もし、この一番下の「削除」の項目がない方は、デバイス管理システムから、このデバイスの管理を外すことはできない厳しい管理がされていることを意味します。この場合は、次の監視モードの外し方にある初期化を試していただければと思いますが、多分、初期化をしてもまたデバイス管理された状態に戻るだけと思いますので、諦めた方が良いかもしれません。

3.「管理対象 Apple ID」が設定されている場合

| | 「設定>一般>VPNとデバイス管理」を表示すると、「管理対象アカウント」という項目が表示される場合もあります。 この場合は、「管理対象アカウント」をタップして、次のページを表示して、一番下にある赤文字の「サインアウト」を選択して管理対象 Apple ID からサインアウトすることで、デバイス管理システムからご利用のデバイスを除外することができます。 |

監視モードの外し方(デバイスを初期化してしまうパターン)

それでもやっぱり気持ち悪いから、監視メッセージは消したいという方は、上記の「1,デバイスは誰にも管理されていない普通と同じ状態」の方であれば以下をお試しください。

それ以外のか他は、繰り返しになりますが、現在貸与されているデバイスであれば今の状態が安全ですので決して外そうとはしないでください。今が貸与状態にある方は、下記手順を試しても最終的にはまた監視モードに戻るように設定されている筈ですので。

監視モードを消すためにはデバイスを初期状態に戻せば良いので、以下のどちらかの手順で初期化をしてください。次にアクティベーションしたら、監視モードは消えている筈です。もし通常のセットアップ画面に進まない場合は、そのデバイスは管理されるべき状態にある筈ですので、管理者に相談してみてください。

◆デバイスから

- iPhoneまたはiPadの設定メニューを開きます

- 設定>一般>リセット>すべてのコンテンツと設定を消去

◆PCから

- iPhone(iPad)をPCに繋ぎます

- iTunes を起動します(mac の方で iTunes が無いバージョンの方は、Finder からデバイスを表示)

- バックアップを復元

というわけで、iPad の監視を外すについて書いてみました。この記事で強調したいのは1つだけです。「監視モードは貴方のプライバシーを監視することは出来ない」です。貸与されているデバイスに設定されているのは、貴方と会社(学校)を護るためなので、変に心配なさらずデバイスを利用いただければと思います。もし譲り受けた場合は初期化してください。それではまた。

RSSフィード

RSSフィード