iOS15 で追加されたデバイス登録ワークフローの account-driven User Enrollment を JamfPro 10.33 で構成する

このアカウント駆動側ユーザ登録の実現によって、企業における BYOD の利用が少し進むのかもしれません。(今まで Apple のデバイスに関しては BYOD 利用の決定打と呼ばれるものが無かったのも事実)

iOS15 で追加された「アカウント駆動型ユーザ登録ワークフロー」(account-driven User Enrollment) とは何なのか?

デバイス登録方法 |

監視対象 |

備考 |

ユーザ登録 |

× |

iOS13.1 以降 , iOS14 迄でブラウザから MDM の URL を指定して登録。BYOD モードとして追加された個人所有のデバイス内に企業領域を作成し企業領域のみをMDMから管理できる。(将来的には廃止となる予定) |

アカウント駆動型 ユーザ登録 |

× |

iOS15 で追加されたユーザ登録ワークフローで、iPhoneの「設定>一般>VPNとデバイス登録」から管理対象 Apple ID を指定することによって、管理対象 Apple ID の iCloud 設定、MDM認証と登録および企業領域の作成までワンストップで行うことができるワークフロー。 |

デバイス登録 |

× macOS は ○ |

ブラウザから MDM の URL を指定して登録。組織所有デバイスとして登録・管理する。この方法を個人デバイスの BYOD 管理として使用することはプライバシーの侵害にあたり推奨されません。また、監視対象にならないため組織デバイスとして重要な機能制限も行えないため推奨されません。macOS に関してはこの方法によって、デバイスを監視対象にすることができ組織デバイスの管理として利用されます。 |

自動デバイス登録 |

○ |

Apple Business Manager 、Apple School Manager と連携した、ゼロタッチで iOS , macOS , tvOS デバイスを MDM に登録できる最もスマートな管理手法。特に iOS デバイスに関しては、自動デバイス登録を使うことを推奨します。 |

iOS15 で追加された「アカウント駆動型ユーザ登録ワークフロー」(account-driven User Enrollment)の動作を見てみよう

iOS15 で追加された「アカウント駆動型ユーザ登録ワークフロー」(account-driven User Enrollment) 動作の仕組み

図で書くとこんな感じになります。

この設定によって、アカウント駆動型ユーザ登録は、Azure AD ユーザを指定するだけで、JamfPro 認証も、管理対象 Apple ID 認証も行えるようになっています。

それでは、実際の設定をやっていきましょう。

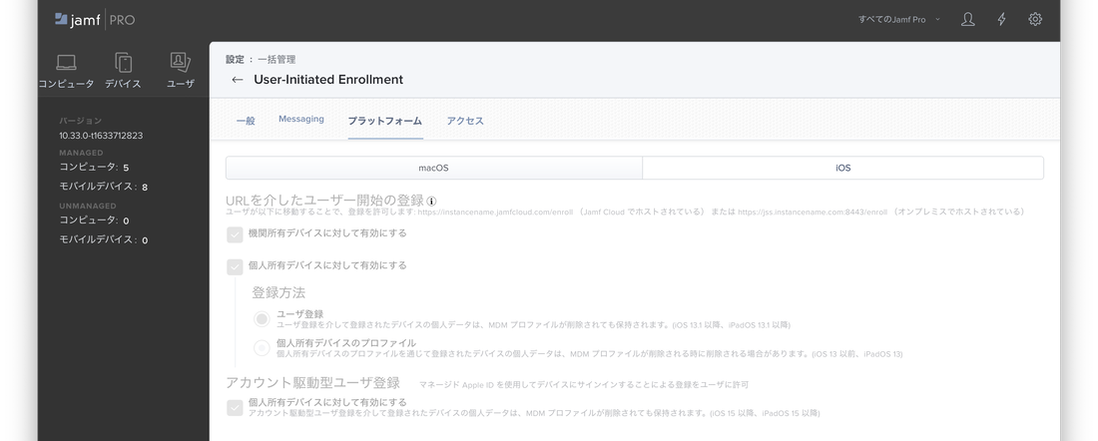

JamfPro 10.33 でアカウント駆動型ユーザ登録を有効にする

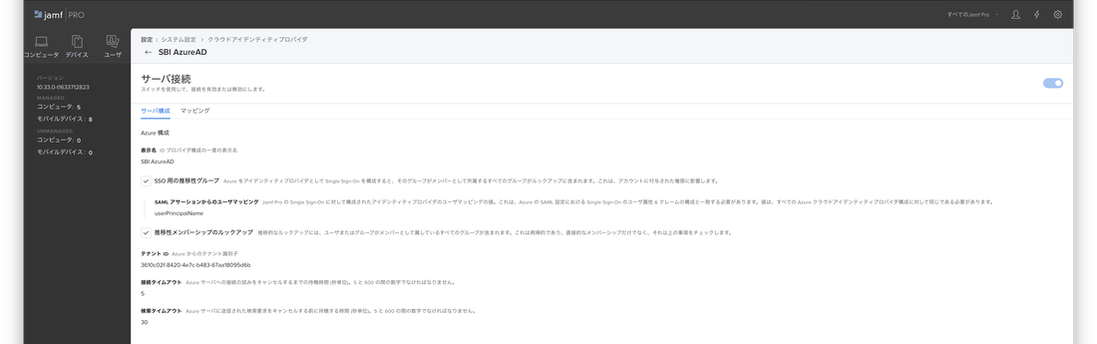

JamfPro 10.33 でクラウドアイデンティティプロバイダーを構成する

Azure AD 側で必要な作業としては、Jamf Pro Azure AD Connector の対象となる Azure AD ユーザまたはグループのアサインのみです。(アサインされていないと Jamf Pro 認証でエラーになります)

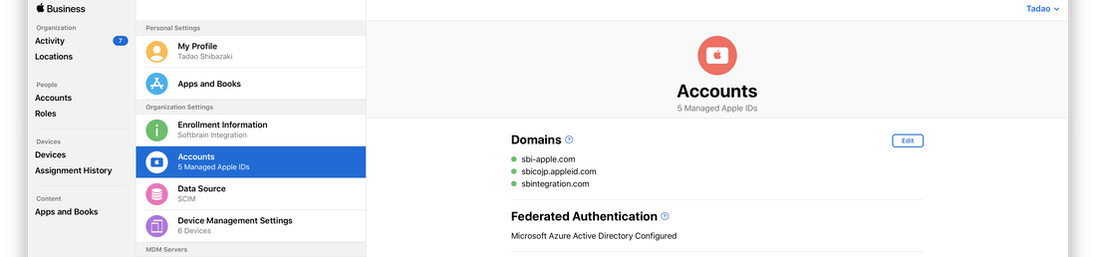

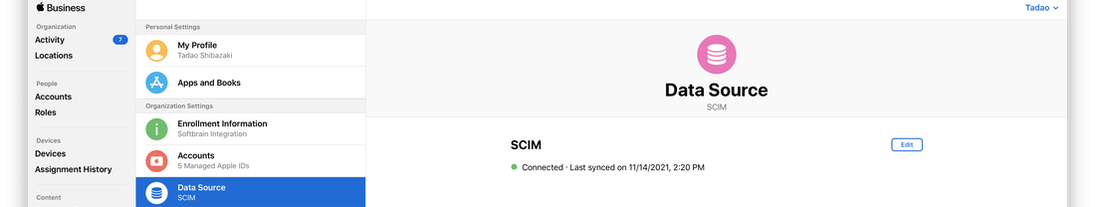

Apple Business Manager で Federation と SCIM を有効にする

- Microsoft365 と同じドメインを ABM のドメインとして登録します

- Microsoft365 と同じドメインを DNS 設定した TXT 内容をもとに存在確認します

- Federation を有効にします ( Microsoft365 (Azure AD) 管理者アカウントでログインが必要 )

- SCIM を有効にします ( Azure AD 側の Enterprise Application の Apple Business Manager の設定を行います )

- Azure AD 側の Enterprise Application の Apple Business Manager との SCIM 対象となるユーザまたはグループをアサインします

SCIM が正常に接続されると、ABM の管理者宛メールに「SCIM ガ正常に接続されたました」というメールも来ますので合わせて確認すると良いでしょう。

Microsoft365 ドメインの Webサーバに 「アカウント駆動型ユーザ登録ワークフロー」(account-driven User Enrollment) に必要な JamfPro サーバ情報をホストする

さて、次は Microsoft365 用のドメインで構成された Web サーバを準備してください。当社のテスト環境は以下で構成しました。ここら辺の設定が苦手な方には、ちょっと辛いのがこの「アカウント駆動型ユーザ登録ワークフロー」(account-driven User Enrollment) の難点と言えますね。

- Amazon Web Service - Ubuntu 20.04.3 LTS , Apache/2.4.41

- Let's Encrypt でWeb サーバ証明書で https アクセス可能に構成

さて、環境が出来たらドキュメントルートに対して、以下の3つを構成します。

- .well-known フォルダーの作成

- .well-known フォルダーに対して、MIME タイプ application/json の設定

- .well-known フォルダー内に com.apple.remotemanagement という名前で以下の内容でファイルを作成。

{

"Servers": [

{

"Version": "mdm-byod",

"BaseURL": "https://YOURCOMPANY.jamfcloud.com/servicediscoveryenrollment/v1/userenroll"

}

]

}

以上で設定は完了!動画を改めて見直してワークフローを確認しましょう

- ユーザは、iPhone の「設定>一般>VPNとデバイス登録」で、管理対象 Apple ID として自動作成して欲しい 自身の Microsoft365 アカウントを指定します。

- iOS は入力されたユーザ名とドメイン名を分離して、ドメイン名から次の Web サーバの URL を自動生成して JamfPro の認証画面を呼び出しします。

https://MICROSOFT365DOMAIN/.well-known/com.apple.remotemamnagement

- JamfPro (10.33 以上) に自動作成されるユーザ情報として、Microsoft365 アカウントの ID とパスワードを入力して認証します。

- 最初に入力した組織の管理対象 Apple ID として自動作成して欲しい 自身の Microsoft365 アカウントが 管理対象 Apple ID として作成されたことを確認します。

- 管理対象 Apple ID へのサインインとして、Microsoft のモダン認証ログインを行います。

- Microsoft 認証が完了したら、同じ管理対象 Apple ID で iCloud としてサインインされることを確認します。

- リモートマネジメントの許可を選択します。

- デバイスのロック解除パスコードを入力します。

- デバイス内に管理対象 APFS 領域が作成され、管理対象 Apple ID で iCloud への企業情報の保存が可能になったことが確認できます。

ユーザにとって監視、監理という言葉は怖いものの心配なし

- どんなアプリケーションをインストールしているか

- いつデバイスを使ったか?

- ユーザがどこにいるか?

- ユーザが行った電話を含むコミュニケーションの履歴や内容

- ユーザの連絡帳やメモ、予定表やTODOの中身

- 管理者によるパスコードの初期化やデバイスの初期化は不可

組織としてはこのワークフローを実現することで、ユーザは Microsoft365 と統合されたアカウント情報だけを使うことで、ユーザが自身のデバイスを使って、プライバシーは完全に護られたまま、組織から必要なアプリを配布してもらったり、業務で利用するメモ、ブックマーク、連絡帳の内容を、個人のものではない組織の Apple ID に保管することができるようになります。もしユーザにとって BYOD として利用継続する意思がなければ、ユーザは自身の判断によって管理対象 Apple ID からサインアウトすれば、MDM の管理下から離れ、元通りのユーザ個人の iPhone の姿に戻すことができます。

組織が管理できるのは、あくまでも管理対象 APFS という企業領域の中だけで、もしユーザがデバイスを紛失したような場合には、ワイプ(消去)できるのも企業領域のみとなります。

以上、iOS15 で新たに追加されたユーザ登録ワークフローについて記載いたしました。Web サーバの準備はちょっとハードルが高いかもしれませんが、一度構成してしまえば非常にユーザにとっても利便性が高まり、より BYOD の企業利用も導入し易くなることでしょう。

RSSフィード

RSSフィード