Oktaと手をつないだJamf Proの世界(JamfとOktaの連携について:その1)

Jamf Pro × Okta = ∞

- [管理者目線]Jamf Pro管理画面に、Oktaのアカウントでサインインできるようになる(Oktaのポリシー設定により、Jamf ProだけではできなかったMFAも実装可能)。

- [ユーザー/管理者目線]会社から貸与された、初期化状態のデバイス(Mac/iPhone)を初期設定すると必要な制限とアプリケーションが自動的にインストールされる(→つまり管理者側のキッティングが不要となる)。

- [管理者目線]この方法でJamf Proに登録されたデバイスは、Jamf Pro上で自動的にユーザーと紐付けられる(Jamf Proで資産管理を行なっている場合や、部署・建物ごとにアプリケーションや設定を配布している場合に便利!)。

上記2. に記載した、デバイス初期設定の動画です

(通常の運用、並びにMacのアクティベーションの流れを思い浮かべながらご覧ください)。

(Jamf Pro単体では多要素認証は行えません)。

このアカウントが、Jamf Pro上で登録されたデバイスと自動的に紐つけられます。

これによりデバイス登録後の管理者による紐付け作業が不要となります。

またOkta上の部署情報もJamf Pro側への同期が可能となり、Smart Groupを用いた

柔軟な運用が可能となります(例:特定のアプリを特定のグループにのみ配布したい、等)。

構成設定について

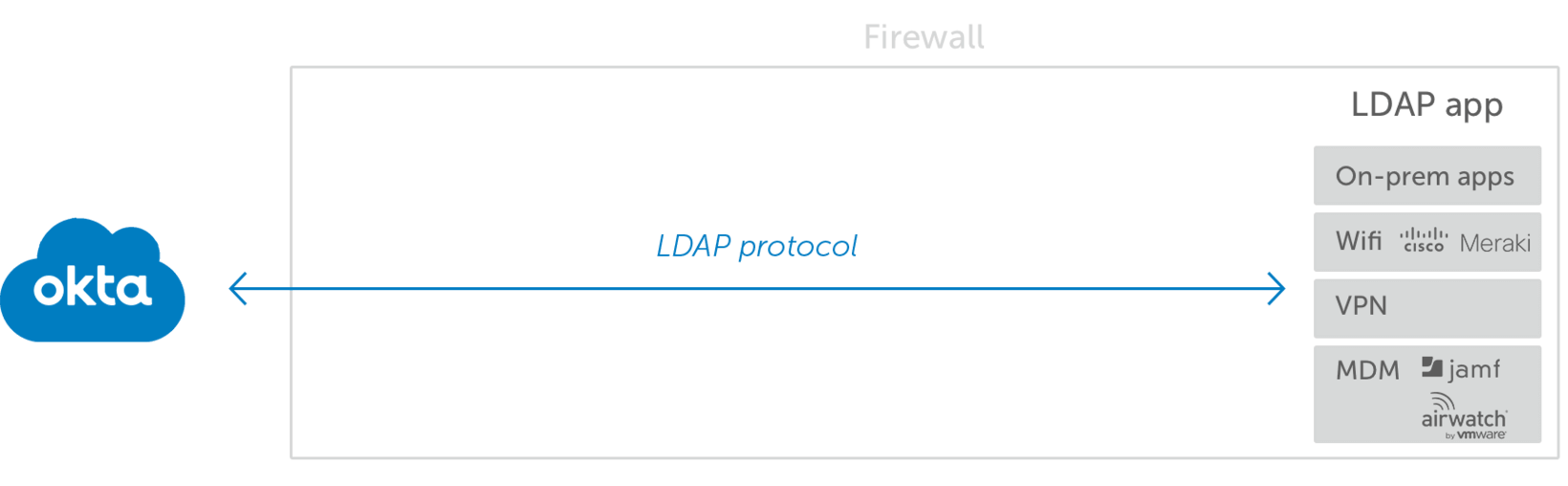

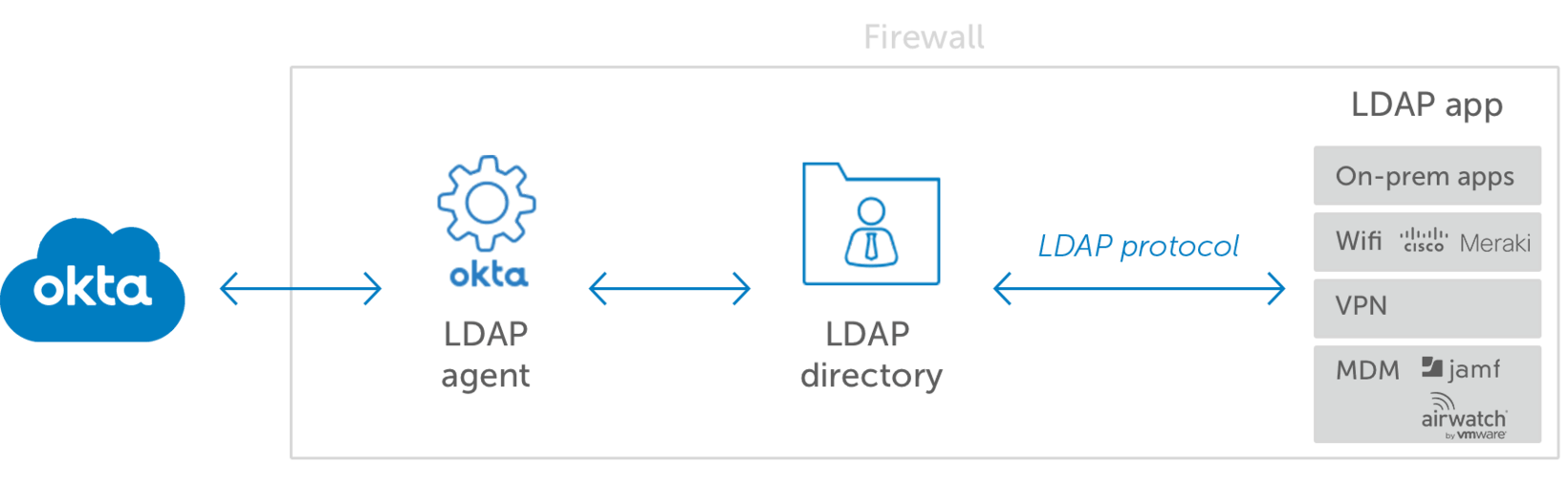

LDAP連携について

LDAP連携のための設定

(詳細をご希望の方は当社までお問い合わせください)。

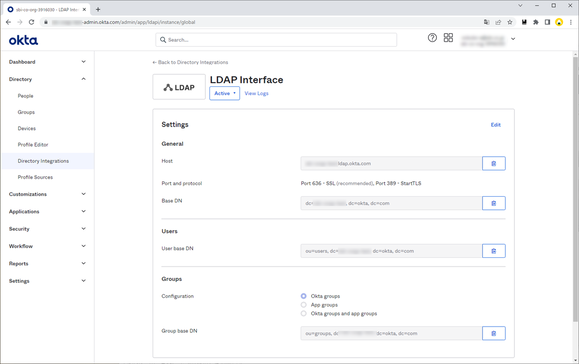

Oktaの設定

- LDAP連携用のユーザーを作成(Read-Only Administratorの権限を付与)

ユーザーに紐つかない、サービスアカウントとして作成することを推奨(担当者のアカウントを連携させることも可能ですが、この担当者が退職してOktaのアカウントをDeactiveにした場合、以後の連携ができなくなってしまいます) - Okta LDAP Interfaceの設定を行う(Directory > Directory Integrations)

LDAP連携を行うための直接的な下準備です。 これにより、LDAPによる接続設定に必要な情報がOkta内で確認可能となります (ここの情報はJamf Proに設定するため、画面は閉じずにおきます)。

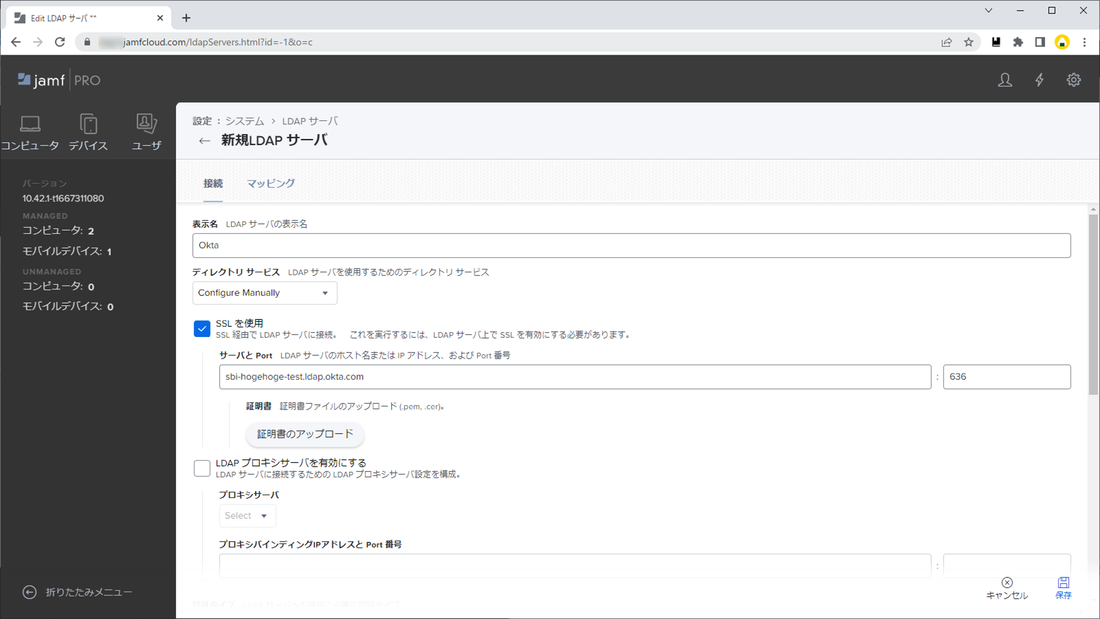

Jamf Proの設定

ディレクトリサービスとして”Configure Manually”を選択

LDAPサーバの接続設定画面となるため、必要な設定(接続設定・マッピング設定)を行う

- 『ユーザアカウント及びグループ』にてJamf Pro側にインポートしたいユーザを設定(ユーザ個別でもグループとしても可:Add LDAP Account / Add LDAP Group:このユーザ・グループを、この後Oktaで設定するApplicationのアサイン対象とします)

- 『LDAP からユーザと位置の情報を収集』(設定 > コンピュータ管理 > インベントリ収集)

- 『建物』『部署』の登録(設定 > ネットワーク)(Oktaと同じ情報で別途登録が必要です)

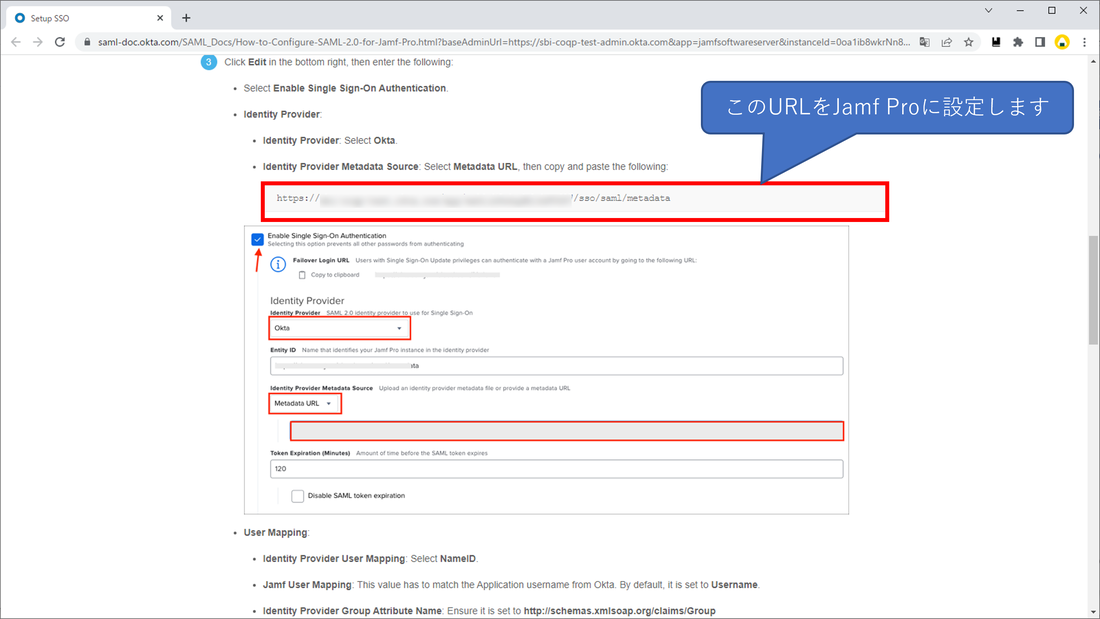

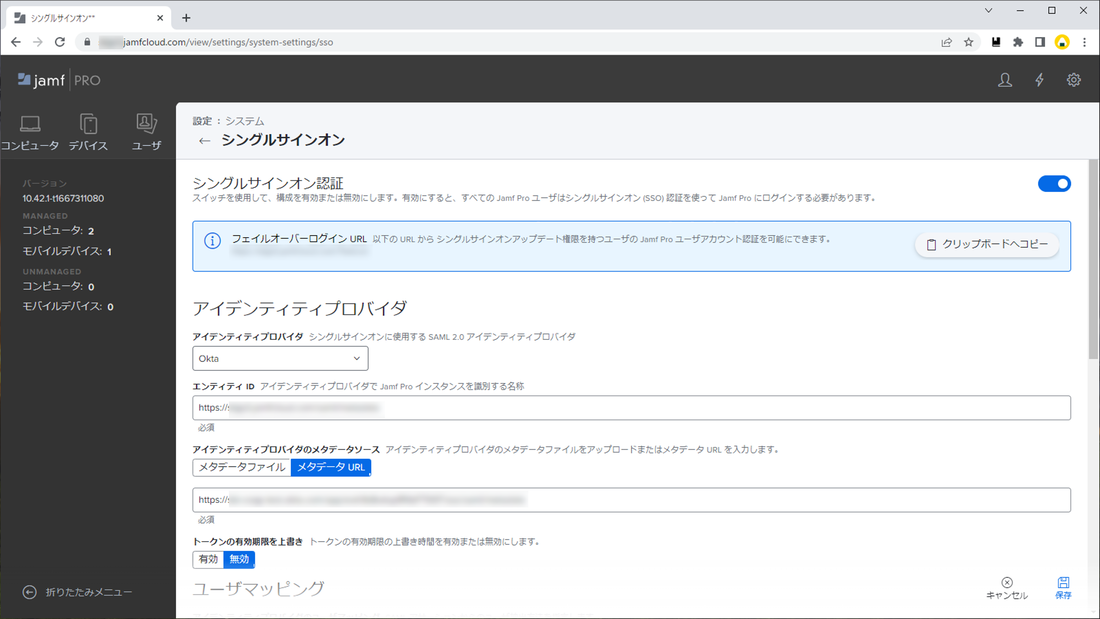

シングルサインオンのための設定

基本的な設定を行うと表示される、設定に関する手順が記載された[View SAML Setup instructions]をクリックするとJamf Pro側の手順と設定に必要なMetadata URLが確認できるため、この内容をJamf Pro側に設定すれば基本的な設定は完了します。

Jamf Proにおけるその他の設定

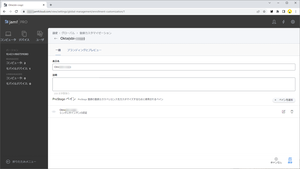

- 登録カスタマイゼーション

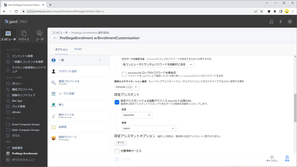

- PreStage Enrollment

デバイスの、登録に関するカスタマイズ設定を行います(ここでシングルサインオン用のペインを作成します)。

自動デバイス登録用の設定において、先ほど作成した登録カスタマイゼーションの設定を行います。

iOSでも同様のことが実現可能です

すでにJamf Pro, Oktaを導入済みであれば比較的簡単な設定で実現できるため、是非試してみてください。

RSSフィード

RSSフィード